{{{{{{_% เกิดข้อผิดพลาดในการแสดงข้อมูล}}}}}}https://www.eff.org/pages/tor-and-https

วันศุกร์ที่ 13 กันยายน พ.ศ. 2556

0day คืออะไร ?

0 Day (ศูนย์-เดย์) หรือ Zero Day Exploit

+ จะยังคงเรียกระบบนั้นว่า Zero Day อยู่

Zero Day Exploit มาจากสองคำรวมกัน Zero Day แปลแบบบ้านๆ คือ ศูนย์วัน Exploit คือ การฉกฉวยโอกาสเพื่อหวังผลประโยชน์บางอย่าง พอนำสองคำมารวมความหมายกัน Zero Day Exploit คือ "วันที่มีการค้นพบช่องโหว่ของระบบ แล้วใช้ช่องโหว่นี้ไปหาประโยชน์อะไรสักอย่าง โดยก่อนที่ผู้ผลิตหรือเจ้าของทราบ"

ยกตัวอย่าง

+ ไมโครซอฟต์ออก ซอฟต์แวร์มาตัวหนึ่ง แล้วปล่อยให้ดาวน์โหลด

+ ไมโครซอฟต์ออก ซอฟต์แวร์มาตัวหนึ่ง แล้วปล่อยให้ดาวน์โหลด

+ ต่อมามีคนหรือใครก็ตามค้นพบช่องโหว่ของระบบ (และไม่ได้แจ้งให้ทางไมโครซอฟต์รู้)

+ ต่อมาคนที่รู้ช่องโหว่นี้ ใช้ HACK ผ่านทางช่องโหว่เพื่อหาผลประโยชน์ โดยใช้เครื่องมือต่างๆ (ตรงนี้แหละ เค้าเรียกว่า Zero Day Exploit )

+ ต่อมาคนที่รู้ช่องโหว่นี้ ใช้ HACK ผ่านทางช่องโหว่เพื่อหาผลประโยชน์ โดยใช้เครื่องมือต่างๆ (ตรงนี้แหละ เค้าเรียกว่า Zero Day Exploit )

+ จะยังคงเรียกระบบนั้นว่า Zero Day อยู่

+ จนกว่า ทางไมโครซอฟต์ จะออก ตัว Update แก้ช่องโหว่ ระบบนั้นถึงพ้น Zero Day

+ หากปล่อยให้โหลดอีก มีคนเจอช่องโหว่อีก ทางผู้ผลิตไม่รู้ก่อนอีก ก็จะเข้า Zero Day ครับ

+ มันจะวนเป็นวัฏจักรแบบนี้ในระบบ ในงานด้าน Security

+ หากปล่อยให้โหลดอีก มีคนเจอช่องโหว่อีก ทางผู้ผลิตไม่รู้ก่อนอีก ก็จะเข้า Zero Day ครับ

+ มันจะวนเป็นวัฏจักรแบบนี้ในระบบ ในงานด้าน Security

ประเภทของ HACKER

โอ้เย้.. ถ้าพูดถึง คำนิยาม จำกัดความของ HACKER คืออะไรนั้น ถ้าจะให้เล่าคงยาวอ่ะ

ในมุมมองของผมนะ HACKER คือ คนที่ทำอะไรกับเรื่องเดิมๆ ซ้ำๆ และ นานๆ (จนรากงอก อ่ะ) บนระบบอิเล็คทรอนิค บนเว็บไซต์ บนระบบ เจ๋งป่ะละ ง่ายๆ hacker คือผู้ทดสอบระบบ ดีดีนี้เอง แต่มีทั้งที่ดีและไม่ดี ซึ่ง HACKER มันมีหลายแบบ

1. Black Hat (หรืออีกชื่อ Cracker) คือ อันนี้สายโหดเลย เจาะ นั้นนี้ของระบบ ใช้ทุกวิธีทางเพื่อให้ได้มาซึ่งความลับ ข้อมูลสำคัญ มีวัตถุประสงค์ที่ชัดเจน พยายามดัดแปลงระบบให้ใช้ได้ตลอดชีพแบบนี้ (Reserve Engineer) หรือการทำให้ Server ให้เดี้ยงดาว ให้เกิดความเสียหายต่างๆนาๆ และมักมีแผนการอันชาญฉลาด มีการวางแผนเตรียมการ

2 White Hat (หรืออีกชื่อ Ethical Hacker) หลายๆคนที่ผมเคยอ่านประวัติ หลังจากที่ไปเจาะระบบชาวบ้านหรือเว็บดังๆ หน่วยงานใหญ่ๆ หลังถูกจับกุมตัวออกจากคุกพ้นโทษ เสร็จ มักจะกลับตัวกลับใจ ส่วนหนึ่งมาทำงานเป็นทีมที่ปรึกษาให้กับองค์กรหรือหน่วยงานใหญ่ๆ ในด้านการรักษาความปลอดภัยให้กับระบบ

และเป็นหน่วยป้องกันและวางแผนการรับมือกับปัญหาที่จะเกิดต่างๆกับระบบ

3 Gray Hat สายผสม คือ มีทั้งดีและไม่ดีอยู่ในตัวเอง เหมือนจอมโจรโรบิลฮู้ดอ่ะครับ ปล้นสเบียงราชามาช่วยประชาชน ประมาณนั้น มุ่งร้ายหวังดี พอเข้าใจนะ

สรุป คือ hacker คือ คนทดสอบระบบดีดีนี้ละ มันพยายามหาช่องโหว่ หาบัค ของระบบ ทุกซอกทุกมุม(หรือไม่นั้นขึ้นอยู่ว่ามันจะเจอเลยหรือเปล่า ซึ่งบางทีเจอ บัคหรือช่องโหว่รูเดียว แค่นี้มันก็ไม่หาต่อแล้วละ มันจะไปทำการฝัง Backdoor Script อัพ Shell ขึ้น Server จากนั้นก็เรียบร้อยนะเออ...)

* มาเล่า *

ในมุมมองของผมนะ HACKER คือ คนที่ทำอะไรกับเรื่องเดิมๆ ซ้ำๆ และ นานๆ (จนรากงอก อ่ะ) บนระบบอิเล็คทรอนิค บนเว็บไซต์ บนระบบ เจ๋งป่ะละ ง่ายๆ hacker คือผู้ทดสอบระบบ ดีดีนี้เอง แต่มีทั้งที่ดีและไม่ดี ซึ่ง HACKER มันมีหลายแบบ

1. Black Hat (หรืออีกชื่อ Cracker) คือ อันนี้สายโหดเลย เจาะ นั้นนี้ของระบบ ใช้ทุกวิธีทางเพื่อให้ได้มาซึ่งความลับ ข้อมูลสำคัญ มีวัตถุประสงค์ที่ชัดเจน พยายามดัดแปลงระบบให้ใช้ได้ตลอดชีพแบบนี้ (Reserve Engineer) หรือการทำให้ Server ให้เดี้ยงดาว ให้เกิดความเสียหายต่างๆนาๆ และมักมีแผนการอันชาญฉลาด มีการวางแผนเตรียมการ

2 White Hat (หรืออีกชื่อ Ethical Hacker) หลายๆคนที่ผมเคยอ่านประวัติ หลังจากที่ไปเจาะระบบชาวบ้านหรือเว็บดังๆ หน่วยงานใหญ่ๆ หลังถูกจับกุมตัวออกจากคุกพ้นโทษ เสร็จ มักจะกลับตัวกลับใจ ส่วนหนึ่งมาทำงานเป็นทีมที่ปรึกษาให้กับองค์กรหรือหน่วยงานใหญ่ๆ ในด้านการรักษาความปลอดภัยให้กับระบบ

และเป็นหน่วยป้องกันและวางแผนการรับมือกับปัญหาที่จะเกิดต่างๆกับระบบ

3 Gray Hat สายผสม คือ มีทั้งดีและไม่ดีอยู่ในตัวเอง เหมือนจอมโจรโรบิลฮู้ดอ่ะครับ ปล้นสเบียงราชามาช่วยประชาชน ประมาณนั้น มุ่งร้ายหวังดี พอเข้าใจนะ

สรุป คือ hacker คือ คนทดสอบระบบดีดีนี้ละ มันพยายามหาช่องโหว่ หาบัค ของระบบ ทุกซอกทุกมุม(หรือไม่นั้นขึ้นอยู่ว่ามันจะเจอเลยหรือเปล่า ซึ่งบางทีเจอ บัคหรือช่องโหว่รูเดียว แค่นี้มันก็ไม่หาต่อแล้วละ มันจะไปทำการฝัง Backdoor Script อัพ Shell ขึ้น Server จากนั้นก็เรียบร้อยนะเออ...)

* มาเล่า *

วันพฤหัสบดีที่ 12 กันยายน พ.ศ. 2556

Information Security : การรักษาความปลอดภัยของข้อมูล

มีองค์ประกอบหลักอยู่ 3 ตัว คือ

1. Confidential (ข้อมูลที่เป็นความลับ)

ข้อมูลที่เป็นความลับ จะลับมากหรือลับน้อย มันก็เป็นความลับ สิ่งที่เราต้องทำคือการรักษาสภาพความลับให้คงอยู่ต่อไปตามระดับความลับของข้อมูลนั้น ๆ เช่น "ใครสามารถอ่านได้หรือเขียนได้" ประมาณนั้นครับ

กลไกหรือกระบวนการในการควบคุมเข้าถึงข้อมูล(Access Control) เช่น การกำหนด Username และ Password ในการเข้าเครื่องคอมพิวเตอร์แบบนี้ หรือในกรณีที่เป็น Client/Server ที่เปิดให้บริการหลายๆ Service และแต่ละ Service ก็มีผู้ดูแลเป็นราย Service ไป ดังนั้นควรมี Account แยกตามผู้ดูแลแต่ละคน สามารถสั่งการและจัดการ ได้เฉพาะส่วนที่ตนรับผิดชอบเท่านั้น

หรือที่เราๆเรียก การทำ Permission Data, Group Policy ก็จะมีกำหนดสิทธิ์การเข้าถึงข้อมูลนั้นๆ เป็นต้นครับ

2. Integrity (ข้อมูลที่มีความถูกต้องสมบูรณ์)

คืออะไร แปลๆตรงตามหัวข้อเลย หมายถึง ข้อมูลที่ถูกต้องสมบูรณ์ทั้งต้นทางและปลายทาง คือระหว่างการรับส่งข้อมูลแน่ใจว่าไม่ได้ถูกเปลี่ยนแปลง ดัดแปลง แก้ไข หรือทำลาย ระหว่างทางการทำรับส่งข้อมูลนั้นเองครับ (transmission) ส่วนใหญ่แล้วข้อมูลประเภทนี้ จะถูกเข้ารหัสไว้ (Encryption) เพื่อเพิ่มความปลอดภัยของข้อมูล

วิธีการเข้ารหัสก็มีหลายวิธี เช่น md5 sha1 หากเป็น Linux จะเป็น md5sum ประมาณนั้นครับ Google หาเพิ่มเลย... :P

3. Availability (ข้อมูลพร้อมใช้งาน)

จะบอกว่า พร้อมใช้งาน กรณีนี้หมายถึง เมื่อไหร่ที่ระบบถูกโจมตี จากผู้ไม่หวังดี Hacker อ่านะครับ

เราควรจะมีแผนสำรอง หรือ มีการ backup Plan ข้อมูลไว้ หรือ การทำ Load Balancing , Hardening แบบนี้ไว้ เราก็จะสามารถกู้ระบบ พร้อมกลับมาใช้งานได้อีกครั้ง

Header : ข้อมูล ->

Container : ถูกต้อง -> สมบูรณ์ -> พร้อมใช้งาน

Title : C -> I -> A

เอา ย่อ ๆ เรียก CIA Model (เชี่ย โมเดล)

1. Confidential (ข้อมูลที่เป็นความลับ)

ข้อมูลที่เป็นความลับ จะลับมากหรือลับน้อย มันก็เป็นความลับ สิ่งที่เราต้องทำคือการรักษาสภาพความลับให้คงอยู่ต่อไปตามระดับความลับของข้อมูลนั้น ๆ เช่น "ใครสามารถอ่านได้หรือเขียนได้" ประมาณนั้นครับ

กลไกหรือกระบวนการในการควบคุมเข้าถึงข้อมูล(Access Control) เช่น การกำหนด Username และ Password ในการเข้าเครื่องคอมพิวเตอร์แบบนี้ หรือในกรณีที่เป็น Client/Server ที่เปิดให้บริการหลายๆ Service และแต่ละ Service ก็มีผู้ดูแลเป็นราย Service ไป ดังนั้นควรมี Account แยกตามผู้ดูแลแต่ละคน สามารถสั่งการและจัดการ ได้เฉพาะส่วนที่ตนรับผิดชอบเท่านั้น

หรือที่เราๆเรียก การทำ Permission Data, Group Policy ก็จะมีกำหนดสิทธิ์การเข้าถึงข้อมูลนั้นๆ เป็นต้นครับ

2. Integrity (ข้อมูลที่มีความถูกต้องสมบูรณ์)

คืออะไร แปลๆตรงตามหัวข้อเลย หมายถึง ข้อมูลที่ถูกต้องสมบูรณ์ทั้งต้นทางและปลายทาง คือระหว่างการรับส่งข้อมูลแน่ใจว่าไม่ได้ถูกเปลี่ยนแปลง ดัดแปลง แก้ไข หรือทำลาย ระหว่างทางการทำรับส่งข้อมูลนั้นเองครับ (transmission) ส่วนใหญ่แล้วข้อมูลประเภทนี้ จะถูกเข้ารหัสไว้ (Encryption) เพื่อเพิ่มความปลอดภัยของข้อมูล

วิธีการเข้ารหัสก็มีหลายวิธี เช่น md5 sha1 หากเป็น Linux จะเป็น md5sum ประมาณนั้นครับ Google หาเพิ่มเลย... :P

3. Availability (ข้อมูลพร้อมใช้งาน)

จะบอกว่า พร้อมใช้งาน กรณีนี้หมายถึง เมื่อไหร่ที่ระบบถูกโจมตี จากผู้ไม่หวังดี Hacker อ่านะครับ

เราควรจะมีแผนสำรอง หรือ มีการ backup Plan ข้อมูลไว้ หรือ การทำ Load Balancing , Hardening แบบนี้ไว้ เราก็จะสามารถกู้ระบบ พร้อมกลับมาใช้งานได้อีกครั้ง

Header : ข้อมูล ->

Container : ถูกต้อง -> สมบูรณ์ -> พร้อมใช้งาน

Title : C -> I -> A

เอา ย่อ ๆ เรียก CIA Model (เชี่ย โมเดล)

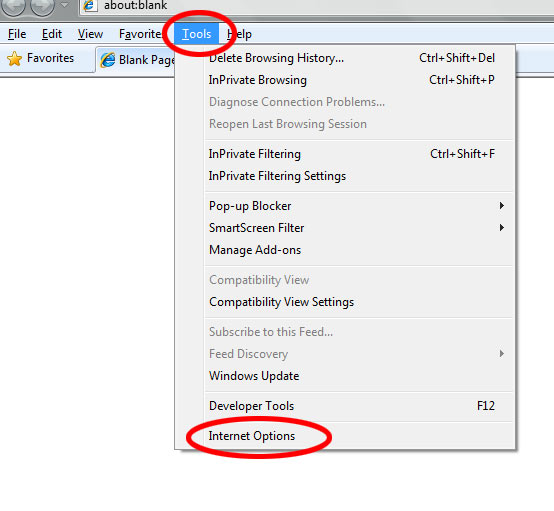

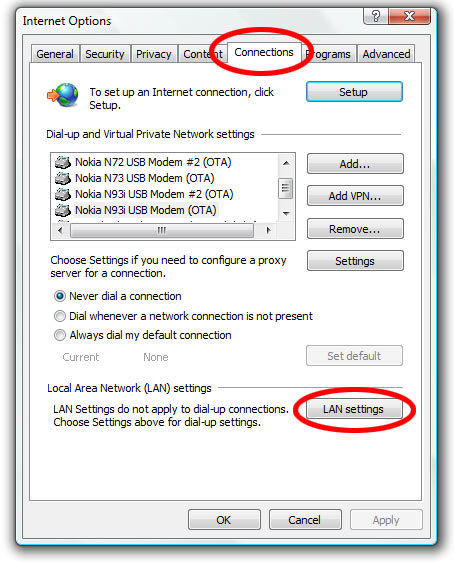

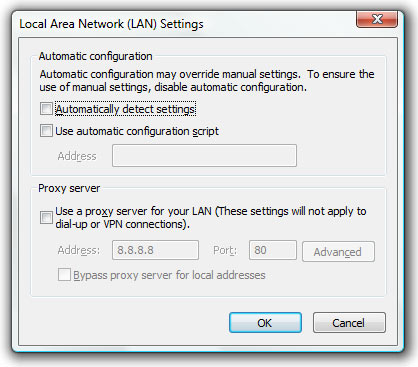

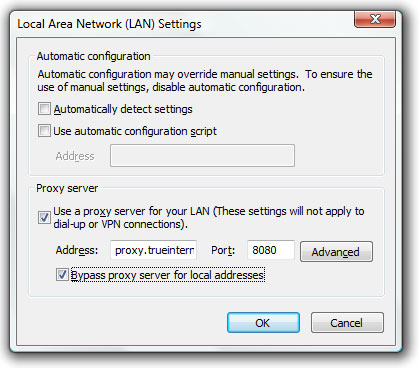

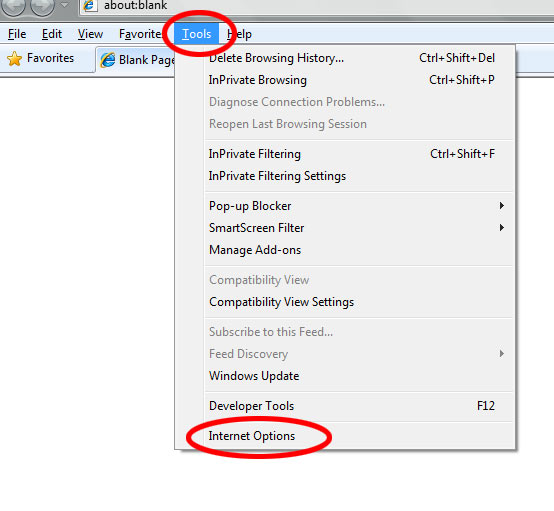

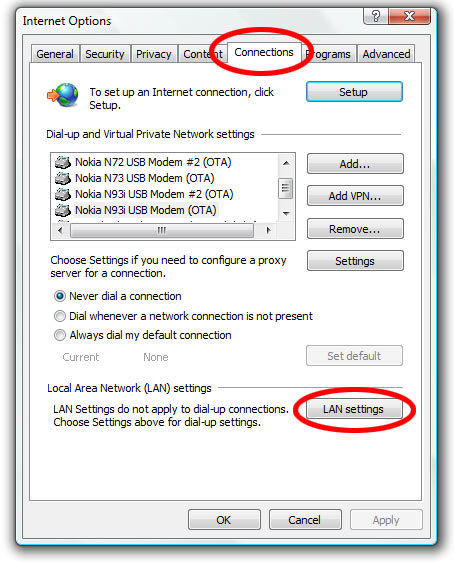

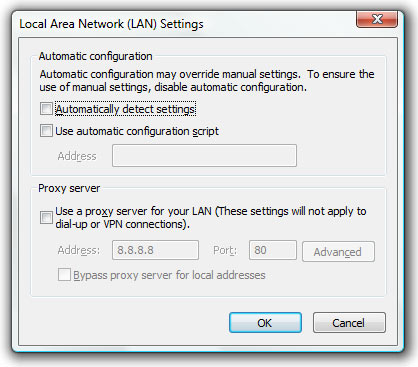

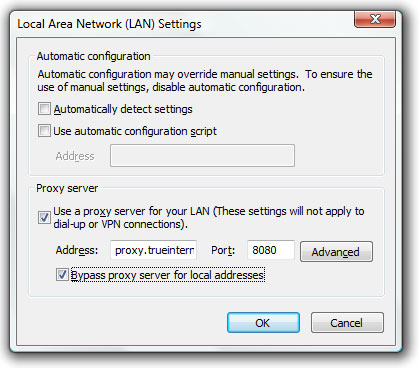

Set Proxy แก้ปัญหา Loopback login

แก้ปัญหาการเข้า Hosting Control Panel DirectAdmin [Sol. Loopback login]

สาเหตุเกิดจาก

- เกิดจาก การไปตั้ง Load balance หรือ

- เกิดจาก การไปตั้ง routing ip address แบบ Dynamic ตลอดเวลา

* ตัว hosting เองจะมีระบบป้องกัน เรื่องความปลอดภัยการเข้าถึง เจ้าหน้า HCPD

วิธีแก้ไข คือ ไปตั้งค่า proxy ใน web browser ครับ จบข่าว..

สำหรับ Proxy Server ของ ISP ค่ายต่างๆ

TrueInternet : proxy.trueinternet.co.th : 8080

A-Net : proxy.a-net.net.th : 8080

Asia Access : proxy.asiaaccess.net.th : 8080

Asia Infonet : proxy.asianet.co.th : 8080

CS Internet : proxy.cscoms.com : 8080

Data Linethai : proxy.linethai.co.th : 8080

IdeaNet : proxy.idn.co.th : 8080

InfoNews : proxy.infonews.co.th : 8080

InerGate : 10.0.0.33 : 8080

Internet Thailand : proxy.inet.co.th : 8080

KSC : proxy.ksc.net.th port 8080 : 172.16.0.2 : 8080

Loxinfo : proxy.loxinfo.co.th : 8080

RoyNet : proxy.roynet.co.th : 8080

Samart : proxy.samart.co.th , proxy_server.samart.co.th : 8080

Siam IT Online : proxy.siamit.co.th : 8080

WorldNet : proxy.wnet.net.th : 8080

TOT : 203.113.0.31 : 8080

เครดิต : http://www.naxza.com/setproxy.php

สาเหตุเกิดจาก

- เกิดจาก การไปตั้ง Load balance หรือ

- เกิดจาก การไปตั้ง routing ip address แบบ Dynamic ตลอดเวลา

* ตัว hosting เองจะมีระบบป้องกัน เรื่องความปลอดภัยการเข้าถึง เจ้าหน้า HCPD

วิธีแก้ไข คือ ไปตั้งค่า proxy ใน web browser ครับ จบข่าว..

สำหรับ Proxy Server ของ ISP ค่ายต่างๆ

TrueInternet : proxy.trueinternet.co.th : 8080

A-Net : proxy.a-net.net.th : 8080

Asia Access : proxy.asiaaccess.net.th : 8080

Asia Infonet : proxy.asianet.co.th : 8080

CS Internet : proxy.cscoms.com : 8080

Data Linethai : proxy.linethai.co.th : 8080

IdeaNet : proxy.idn.co.th : 8080

InfoNews : proxy.infonews.co.th : 8080

InerGate : 10.0.0.33 : 8080

Internet Thailand : proxy.inet.co.th : 8080

KSC : proxy.ksc.net.th port 8080 : 172.16.0.2 : 8080

Loxinfo : proxy.loxinfo.co.th : 8080

RoyNet : proxy.roynet.co.th : 8080

Samart : proxy.samart.co.th , proxy_server.samart.co.th : 8080

Siam IT Online : proxy.siamit.co.th : 8080

WorldNet : proxy.wnet.net.th : 8080

TOT : 203.113.0.31 : 8080

เครดิต : http://www.naxza.com/setproxy.php

เกี่ยวกับ Blog นี้...

Blog นี้ถูกสร้างขึ้นเพื่อสนองความต้องการของตัวเอง อย่างที่บอกไป ในหัวข้อ [จุดเริ่มต้น]

บล็อคนี้จะให้ความรู้แนว Network Security ในยุคของ Social Media หรือรูปแบบการทำธุรกรรมอิเล็คโทรนิคต่าง ๆ การทำ เว็บไซต์ซักเว็บ ต้องให้มีความปลอดภัย ภัยที่เกิดจากการเจาะระบบ Hacker , Script Kiddy นั้นแหละครับ

วิทยาการ การเจาะระบบในมุมมองของ Hacker , การป้องกันภัยในมุมของผู้ดูแลระบบ อย่างเรา ...

ควรทำเช่นไร การป้องกันไว้ก่อนดีกว่า เกิดปัญหาแล้วมาแก้ไข เพราะมันโครตลำบากเลยครับ

เมื่อเกิด 1 ช่องโหว่ การที่เราไปตามดู Logfile ว่ามันทำอะไรกับระบบเราบ้างมันยากนะ บางทีมันลบร่องรอยการเข้ามาแล้วฝั่ง ไฟล์แปลกๆ ยิ่งระบบเราใหญ่ๆ การที่จะไล่ดูสิ่งแปลกปลอม มันลำบากมาก ๆ ๆ Y_Y

คือก่อนที่จะมาเริ่ม มันก็ต้องปูพื้นคร่าวๆ ก่อน อยากละเอียดต้อง Google เลยนะ

จำเป็นต้องรู้เรื่องอะไรบ้าง เดี๋ยวผมจะทำเป็นหมวดๆ แล้วค่อยหาศึกษาตาม Topic มันแล้วกัน

เมื่อก่อนนะ สมัยที่ผมยังเรียน มัธยมเลย คือเริ่มศึกษา คำนิยาม คำว่า hacker มันคืออะไร ทำยังไง

เกิดความรู้สึกว่าถ้าเกิด ตรูส์ทำได้จะเทพขนาดไหน โอ้ว..เท่ห์วะสาด อยากทำเป็นมั้ง ศึกษามา จนจบ ม.6 ก็ยังรู้แบบ งูๆปลาๆ

ไป hack ใครไม่ได้เลย ก็เลยล้มเลิกความตั้งใจไป ตอนนั้น ศึกษาเท่าที่มีเวลาศึกษา เวลาส่วนใหญ่เอาไปเล่นเกมส์หมด 555+

ถามว่าจำเป็นต้องรู้อะไรบ้าง

Programming เลย เมื่อก่อนมันต้องเพียว script กัน ลุยเอง ทำเอง ไม่มีใครปล่อยโปรแกรมที่แสนสะดวกสบายเหมือนในสมัยปัจจุบันหรอกครับ ... หน้าดำคร่ำเครียด

แต่สมัยนี้ ไม่กี่คลิก ฮุฮุ จริงเหรอ มันก็มีบ้าง และ ต้องพิมพ์บ้าง แต่ก็สบายกว่าเย้อะ !!!!!!!!!!!

ทักษะโปรแกรมมิ่งที่จำเป็น ไอ่พวก mod hi5 ได้แค่นี้ถือว่าก็สุดยอดละนะ 555

แต่ผมมอง ถ้าเกิดใช้โปรแกรมที่เขามีมาให้ ทำได้ก็จริง แล้วกลไกการทำงานของมันล่ะ ?

เราจำเป็นต้องรู้นะถ้าจะมาสายนี้อย่างแข็งแกร่ง แต่อย่างแข็งกร่าว

เพราะเราต้องประยุกต์ความรู้หลายๆ อย่างเข้าด้วยกัน คือ 1 hacker = ทำไรได้เยอะเหมือนกัน *_*

network , programming , administrator , logic , 3 tie , 5 tie Architecture ไรแบบนี้ แม่ม

นิยามคำว่า hacker ก็มีหลายอย่าง เดี๋ยวหัวข้อถัดไปจะเขียนอะนะครับ

บล็อคนี้จะให้ความรู้แนว Network Security ในยุคของ Social Media หรือรูปแบบการทำธุรกรรมอิเล็คโทรนิคต่าง ๆ การทำ เว็บไซต์ซักเว็บ ต้องให้มีความปลอดภัย ภัยที่เกิดจากการเจาะระบบ Hacker , Script Kiddy นั้นแหละครับ

วิทยาการ การเจาะระบบในมุมมองของ Hacker , การป้องกันภัยในมุมของผู้ดูแลระบบ อย่างเรา ...

ควรทำเช่นไร การป้องกันไว้ก่อนดีกว่า เกิดปัญหาแล้วมาแก้ไข เพราะมันโครตลำบากเลยครับ

เมื่อเกิด 1 ช่องโหว่ การที่เราไปตามดู Logfile ว่ามันทำอะไรกับระบบเราบ้างมันยากนะ บางทีมันลบร่องรอยการเข้ามาแล้วฝั่ง ไฟล์แปลกๆ ยิ่งระบบเราใหญ่ๆ การที่จะไล่ดูสิ่งแปลกปลอม มันลำบากมาก ๆ ๆ Y_Y

คือก่อนที่จะมาเริ่ม มันก็ต้องปูพื้นคร่าวๆ ก่อน อยากละเอียดต้อง Google เลยนะ

จำเป็นต้องรู้เรื่องอะไรบ้าง เดี๋ยวผมจะทำเป็นหมวดๆ แล้วค่อยหาศึกษาตาม Topic มันแล้วกัน

เมื่อก่อนนะ สมัยที่ผมยังเรียน มัธยมเลย คือเริ่มศึกษา คำนิยาม คำว่า hacker มันคืออะไร ทำยังไง

เกิดความรู้สึกว่าถ้าเกิด ตรูส์ทำได้จะเทพขนาดไหน โอ้ว..เท่ห์วะสาด อยากทำเป็นมั้ง ศึกษามา จนจบ ม.6 ก็ยังรู้แบบ งูๆปลาๆ

ไป hack ใครไม่ได้เลย ก็เลยล้มเลิกความตั้งใจไป ตอนนั้น ศึกษาเท่าที่มีเวลาศึกษา เวลาส่วนใหญ่เอาไปเล่นเกมส์หมด 555+

ถามว่าจำเป็นต้องรู้อะไรบ้าง

Programming เลย เมื่อก่อนมันต้องเพียว script กัน ลุยเอง ทำเอง ไม่มีใครปล่อยโปรแกรมที่แสนสะดวกสบายเหมือนในสมัยปัจจุบันหรอกครับ ... หน้าดำคร่ำเครียด

แต่สมัยนี้ ไม่กี่คลิก ฮุฮุ จริงเหรอ มันก็มีบ้าง และ ต้องพิมพ์บ้าง แต่ก็สบายกว่าเย้อะ !!!!!!!!!!!

ทักษะโปรแกรมมิ่งที่จำเป็น ไอ่พวก mod hi5 ได้แค่นี้ถือว่าก็สุดยอดละนะ 555

แต่ผมมอง ถ้าเกิดใช้โปรแกรมที่เขามีมาให้ ทำได้ก็จริง แล้วกลไกการทำงานของมันล่ะ ?

เราจำเป็นต้องรู้นะถ้าจะมาสายนี้อย่างแข็งแกร่ง แต่อย่างแข็งกร่าว

เพราะเราต้องประยุกต์ความรู้หลายๆ อย่างเข้าด้วยกัน คือ 1 hacker = ทำไรได้เยอะเหมือนกัน *_*

network , programming , administrator , logic , 3 tie , 5 tie Architecture ไรแบบนี้ แม่ม

นิยามคำว่า hacker ก็มีหลายอย่าง เดี๋ยวหัวข้อถัดไปจะเขียนอะนะครับ

วันพุธที่ 11 กันยายน พ.ศ. 2556

จุดเริ่มต้น ?

สวัสดีครับ วันที่สดใส (ของใครหรือเปล่า) สำหรับผม คือวันหนึ่งๆ ที่ต้องกระด็อกกะแด็ก เพื่อความอยู่รอด .. .

ผมเปิดสร้างบล็อคนี้ขึ้นมาเพื่อมาเตือนความจำตัวเอง + จดบันทึก + อาจจะเป็นข้อมูลที่เป็นประโยชน์สำหรับผู้ที่หลงเข้ามา (หรือเปล่า) คือผมความจำสั้นอ่ะ ขี้หลง ขี้ลืม.. เป็นประจำ

จดลงสมุด มันก็ลำบาก จดๆหายๆ ถ้าเกิดหายไปทั้งเล่มก็ไม่ตายเลยเหรอ .. Y_Y: (อุตสาหะหามาตั้งนาน)

เลยต้องหาวิธีสนองความต้องการ เปิด Blog แม่มเลย หึหึ. . :X

ยอมรับๆตรงเลย ข้อความที่พิมพ์ลงไป บางข้อความเอามาจากสมองอันน้อยนิดที่คิดพิจารณา แล้วกลั่นกรองพิมพ์ลงไป และก็เอามาจากหนังสือที่อ่านด้วย จากเน็ทบ้าง แต่ในฉบับที่ตัวเอง ( คือผมเองเท่านั้นอ่ะที่เข้าใจ 555 ) ถ้าใครหลงเข้ามา มีข้อมูลใดผิดพลาด ชี้แนะผมด้วยนะครับ

ผมเปิดสร้างบล็อคนี้ขึ้นมาเพื่อมาเตือนความจำตัวเอง + จดบันทึก + อาจจะเป็นข้อมูลที่เป็นประโยชน์สำหรับผู้ที่หลงเข้ามา (หรือเปล่า) คือผมความจำสั้นอ่ะ ขี้หลง ขี้ลืม.. เป็นประจำ

จดลงสมุด มันก็ลำบาก จดๆหายๆ ถ้าเกิดหายไปทั้งเล่มก็ไม่ตายเลยเหรอ .. Y_Y: (อุตสาหะหามาตั้งนาน)

เลยต้องหาวิธีสนองความต้องการ เปิด Blog แม่มเลย หึหึ. . :X

ยอมรับๆตรงเลย ข้อความที่พิมพ์ลงไป บางข้อความเอามาจากสมองอันน้อยนิดที่คิดพิจารณา แล้วกลั่นกรองพิมพ์ลงไป และก็เอามาจากหนังสือที่อ่านด้วย จากเน็ทบ้าง แต่ในฉบับที่ตัวเอง ( คือผมเองเท่านั้นอ่ะที่เข้าใจ 555 ) ถ้าใครหลงเข้ามา มีข้อมูลใดผิดพลาด ชี้แนะผมด้วยนะครับ

UDP Protocol

เป็นอีก Protocol ที่ทำงานคล้าย TCP Protocol มันมีชื่อว่า UDP Protocol

จริงๆ ต้องบอกเลยครับว่า การรับส่งข้อมูลบนเครือข่าย internet นั้น มี 2 แบบ คือ รับส่งแบบ TCP และ UDP

- เจ้าตัว TCP เนี่ยจะเป็นการรับส่งข้อมูลโดยเน้นความถูกต้องเป็นหลัก โดยการส่งแบบนี้ต้องมีการตรวจเช็คข้อมูลที่ปลายทางด้วย หมายถึง ถ้าเกิดมีข้อผิดพลาดระหว่างการรับส่งข้อมูล ก็จะ respone กลับว่าเกิดข้อผิดพลาดใด Cilent อาจจะกรอก URL ผิด หรือ Cilent ไม่ได้ connect internet 55+ หรือแม้แต่ domain ที่เรียก เจ้าของเลิกใช้ หรือหมดอายุ ..bla ..bla..

- TCP ถ้ามันตรวจเจอข้อผิดพลาด ก็ต้องส่งใหม่ ส่วนมากจะเป็น data ทั่วไป

ส่วน UDP [User Datagram Protocol] จะเน้นความเร็ว !!! เป็นหลัก ครับ ไม่สนใจว่าข้อมูลที่ปลายทางส่งถูกมั้ย คือ เช็คแบบหยาบๆ เช่นเช็ค Event odd

- การส่งแบบนี้ส่วนมากใช้กับ VDO Streaming หรือ Voice Streaming ทั้งหลาย อะไรที่เป็นแบบ Real Time

- ยกให้เห็นภาพชัดๆเลย คือ เวลาเราคุยโทรศัพท์คุยกัน ถ้ามีการตรวจเช็คข้อมูลมากๆ คนพูดก็พูดไป คนฟังก็รอ กว่าข้อมูลจะมาถึง วันนี้จะคุยกันรู้เรื่องมั้ย ประมาณนั้น

- SMS ก็ลักษณะการทำงานเช่นเดียวกัน UDP Protocol คล้ายกันนะครับ ไม่ใช่ตัวเดียวกัน เพราะ SMS ใช้ SMPP Protocol จ้า

จริงๆ ต้องบอกเลยครับว่า การรับส่งข้อมูลบนเครือข่าย internet นั้น มี 2 แบบ คือ รับส่งแบบ TCP และ UDP

- เจ้าตัว TCP เนี่ยจะเป็นการรับส่งข้อมูลโดยเน้นความถูกต้องเป็นหลัก โดยการส่งแบบนี้ต้องมีการตรวจเช็คข้อมูลที่ปลายทางด้วย หมายถึง ถ้าเกิดมีข้อผิดพลาดระหว่างการรับส่งข้อมูล ก็จะ respone กลับว่าเกิดข้อผิดพลาดใด Cilent อาจจะกรอก URL ผิด หรือ Cilent ไม่ได้ connect internet 55+ หรือแม้แต่ domain ที่เรียก เจ้าของเลิกใช้ หรือหมดอายุ ..bla ..bla..

- TCP ถ้ามันตรวจเจอข้อผิดพลาด ก็ต้องส่งใหม่ ส่วนมากจะเป็น data ทั่วไป

ส่วน UDP [User Datagram Protocol] จะเน้นความเร็ว !!! เป็นหลัก ครับ ไม่สนใจว่าข้อมูลที่ปลายทางส่งถูกมั้ย คือ เช็คแบบหยาบๆ เช่นเช็ค Event odd

- การส่งแบบนี้ส่วนมากใช้กับ VDO Streaming หรือ Voice Streaming ทั้งหลาย อะไรที่เป็นแบบ Real Time

- ยกให้เห็นภาพชัดๆเลย คือ เวลาเราคุยโทรศัพท์คุยกัน ถ้ามีการตรวจเช็คข้อมูลมากๆ คนพูดก็พูดไป คนฟังก็รอ กว่าข้อมูลจะมาถึง วันนี้จะคุยกันรู้เรื่องมั้ย ประมาณนั้น

- SMS ก็ลักษณะการทำงานเช่นเดียวกัน UDP Protocol คล้ายกันนะครับ ไม่ใช่ตัวเดียวกัน เพราะ SMS ใช้ SMPP Protocol จ้า

TCP Protocol

TCP

TCP ย่อมาจาก Transmission Control Protocol เป็นโพรโตคอลที่ทำงานโดยอาศัย IP (IP address)

ในขณะที่ IP เป็นตัวจัดการให้เครื่องคอมพิวเตอร์ 2 เครื่อง ( host to host ในเครือข่าย) สามารถติดต่อสื่อสารกันไปมาผ่านเครือข่ายอินเทอร์เน็ต และทำหน้าที่ในการอนุญาตให้แอพลิเคชันแต่ละชนิดของเครื่องคอมพิวเตอร์แต่ละเครื่องสามารถติดต่อกันได้ ...(ลองไปค้น Google ดูต่อ "Model TCP Layer" )

TCP ย่อมาจาก Transmission Control Protocol เป็นโพรโตคอลที่ทำงานโดยอาศัย IP (IP address)

ในขณะที่ IP เป็นตัวจัดการให้เครื่องคอมพิวเตอร์ 2 เครื่อง ( host to host ในเครือข่าย) สามารถติดต่อสื่อสารกันไปมาผ่านเครือข่ายอินเทอร์เน็ต และทำหน้าที่ในการอนุญาตให้แอพลิเคชันแต่ละชนิดของเครื่องคอมพิวเตอร์แต่ละเครื่องสามารถติดต่อกันได้ ...(ลองไปค้น Google ดูต่อ "Model TCP Layer" )

ลองคิดดูนะ เวลาคุณเข้าเว็บซักเว็บ จำเป็นต้องมีอะไรบ้าง?

- มีคอมซักเครื่องไง ไอสัส ขำ ก็ต้องมีอยู่แล้ว

- ISP IP ก็คือ IP internet จากผู้ให้บริการให้มา [http://whatismyipaddress.com/] ก็คือต้องมี internet นั้นแหละ

- มีคอมซักเครื่องไง ไอสัส ขำ ก็ต้องมีอยู่แล้ว

- ISP IP ก็คือ IP internet จากผู้ให้บริการให้มา [http://whatismyipaddress.com/] ก็คือต้องมี internet นั้นแหละ

- คิดต่อ พอเวลาเข้าเว็บ มันส่ง requste <> respone ระหว่างเครื่องเรา (Clinet) ไปหา อีกฝังเครื่องเซิฟเวอร์ (Server) :: จะคุยกันรู้เรื่องได้ต้องใช้ตัวกลาง นั้นก็คือ เจ้าตัว TCP Protocol นั้นเอง

* tip : Host คือ Sub machine of Server machine

* tip : Host จะแบ่งเนื้อที่จาก Server เพื่อเปิดให้บริการ เช่าพื้นที่ ให้หลายๆเว็บ ใช้พื้นที่บน Server ในเครื่องเดียวกันแบบนี้

สรุป TCP Protocol คือ โปรโตคอล ชนิดหนึ่งที่ทำงานบน internet โดยอาศัยเจ้าตัว IP ในการติดต่อสื่อสารกันระหว่าง host to host , client to host , host to client

* tip : Host คือ Sub machine of Server machine

* tip : Host จะแบ่งเนื้อที่จาก Server เพื่อเปิดให้บริการ เช่าพื้นที่ ให้หลายๆเว็บ ใช้พื้นที่บน Server ในเครื่องเดียวกันแบบนี้

สรุป TCP Protocol คือ โปรโตคอล ชนิดหนึ่งที่ทำงานบน internet โดยอาศัยเจ้าตัว IP ในการติดต่อสื่อสารกันระหว่าง host to host , client to host , host to client

สมัครสมาชิก:

ความคิดเห็น (Atom)